思科(Cisco)近日發布緊急安全公告,修復了身份服務引擎(Identity Services Engine, ISE)及ISE-PIC(Passive Identity Connector)中的一個CVSS 10分高危漏洞,編號CVE-2025-20337。該漏洞允許未經身份驗證的遠程攻擊者通過構造惡意API請求,在目標系統上以root權限執行任意代碼,完全控制設備。

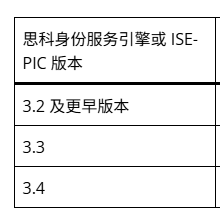

01 漏洞詳情 根據思科技術公告,CVE-2025-20337源于ISE特定API接口對用戶輸入的驗證機制存在嚴重缺陷。攻擊者無需任何憑證,僅需向目標設備發送特制HTTP請求,即可繞過所有認證控制,獲得系統最高權限。 02 影響范圍 Cisco ISE 3.3(未打Patch 7) Cisco ISE 3.4(未打Patch 2) ISE-PIC對應版本 3.2及更早版本不受影響 03 漏洞危害 無需認證:攻擊者無需任何有效憑證即可利用該漏洞25。 完全控制:成功利用后,攻擊者可執行任意命令,包括安裝后門、竊取數據、橫向滲透內網等79。 類似漏洞歷史:該漏洞與6月修復的CVE-2025-20281(同樣CVSS 10分)類似,均因API輸入驗證不足導致 04 緊急修復方案 思科已發布針對CVE-2025-20337的補丁包(版本號:ise-apply-CSCwo99449_3.3.0.430_patch7-SPA.tar.gz),企業需在24小時內完成升級:升級路徑:登錄思科軟件中心(Cisco Software Center),下載對應版本的補丁包。通過SSH或控制臺上傳補丁至ISE設備,執行安裝命令(詳見官方指南)。臨時緩解措施(若無法立即升級):限制ISE設備的公網暴露,僅允許內網可信IP訪問管理接口。啟用網絡級入侵檢測系統(IDS),監控異常API請求。