2025年6月27日,思科緊急發(fā)布安全公告,披露其核心身份認(rèn)證平臺(tái)——Cisco Identity Services Engine(ISE)存在兩處高危遠(yuǎn)程代碼執(zhí)行(RCE)漏洞,CVSS評(píng)分雙雙達(dá)到滿分10.0!攻擊者無需認(rèn)證即可遠(yuǎn)程控制設(shè)備,直接以root權(quán)限執(zhí)行任意代碼,企業(yè)網(wǎng)絡(luò)瞬間淪為“透明玻璃屋”。

0

漏洞詳情:兩枚“核彈級(jí)”漏洞的致命殺傷

1

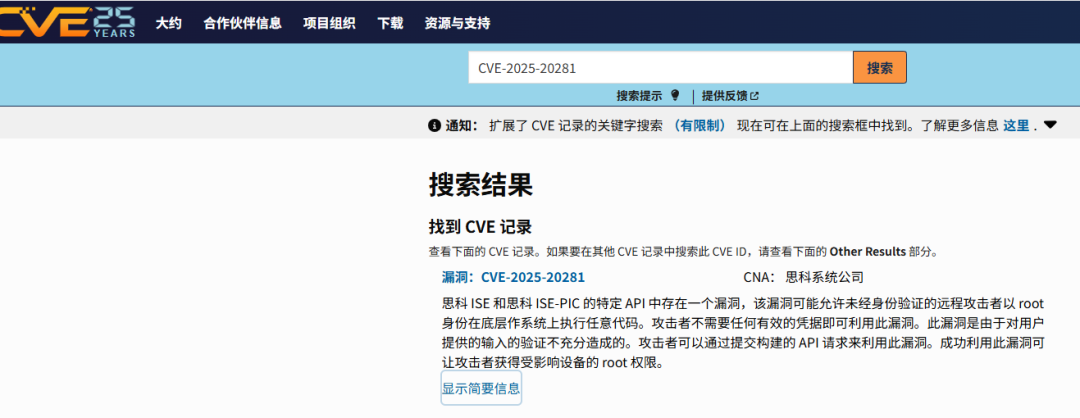

1、CVE-2025-20281:API接口的“無鎖之門”

影響版本:ISE/ISE-PIC 3.3及以上版本

漏洞原理:攻擊者通過發(fā)送特制API請(qǐng)求,繞過身份驗(yàn)證,直接在底層操作系統(tǒng)執(zhí)行命令。漏洞源于輸入驗(yàn)證缺失,相當(dāng)于給攻擊者發(fā)了一張“萬能通行證”。

攻擊場(chǎng)景:攻擊者僅需網(wǎng)絡(luò)訪問權(quán)限,即可植入惡意代碼、竊取敏感數(shù)據(jù),甚至將企業(yè)網(wǎng)絡(luò)變?yōu)樘澹瑱M向滲透至其他系統(tǒng)。

影響版本:ISE/ISE-PIC 3.4版本

漏洞原理:文件上傳功能缺乏驗(yàn)證,攻擊者可上傳惡意文件至特權(quán)目錄,并以root權(quán)限執(zhí)行。這相當(dāng)于將企業(yè)核心設(shè)備的“鑰匙”交給了黑客。

攻擊場(chǎng)景:攻擊者上傳后門程序,長(zhǎng)期潛伏監(jiān)控,或直接篡改配置,導(dǎo)致認(rèn)證系統(tǒng)崩潰,引發(fā)業(yè)務(wù)中斷。

2、CVE-20282:文件上傳的“致命陷阱”

0

攻擊鏈推演:從漏洞到淪陷只需三步

2

1、偵察:攻擊者通過掃描工具定位暴露在公網(wǎng)的ISE設(shè)備。

2、利用:通過CVE-2025-20281或CVE-20282漏洞,上傳惡意腳本或直接執(zhí)行命令。

3、持久化:植入后門、修改日志、竊取憑證,甚至將設(shè)備納入僵尸網(wǎng)絡(luò)。

0

企業(yè)如何自救?補(bǔ)丁與應(yīng)急方案雙管齊下

3

1、立即升級(jí)補(bǔ)丁

ISE 3.4 → 補(bǔ)丁2(同上)

ISE 3.3 → 補(bǔ)丁6(ise-apply-CSCwo99449_3.3.0.430_patch4-SPA.tar.gz)

ISE 3.4 → 補(bǔ)丁2(ise-apply-CSCwo99449_3.4.0.608_patch1-SPA.tar.gz)

CVE-2025-20281:

CVE-2025-20282:

網(wǎng)絡(luò)隔離:限制ISE設(shè)備的公網(wǎng)暴露,僅允許可信IP訪問管理接口。

日志監(jiān)控:?jiǎn)⒂脤?shí)時(shí)日志分析,關(guān)注異常API請(qǐng)求或文件上傳行為。

最小權(quán)限原則:臨時(shí)禁用非必要API接口,降低攻擊面。

2、臨時(shí)緩解措施

0

歷史教訓(xùn):思科漏洞為何屢成“重災(zāi)區(qū)”

4

2025年2月:ISE曾曝出CVE-2025-20124(CVSS 9.9)漏洞,攻擊者通過Java反序列化漏洞以root權(quán)限執(zhí)行命令。

2023年5月:Small Business系列交換機(jī)存在4個(gè)高危RCE漏洞(CVSS 9.8),部分型號(hào)因生命周期終止無補(bǔ)丁可用。

2020年11月:ISE的Active Directory集成漏洞允許本地攻擊者提權(quán)至root。

0

結(jié)語(yǔ):安全沒有“后悔藥”,唯有主動(dòng)防御

5

在APT攻擊日益猖獗的今天,一個(gè)未打補(bǔ)丁的漏洞可能讓企業(yè)數(shù)年安全投入付諸東流。立即行動(dòng),升級(jí)補(bǔ)丁、加固網(wǎng)絡(luò)、培訓(xùn)員工——這才是抵御“10.0分漏洞”的最佳防線。

END